موزیک هفته

آزمون نفوذپذیری یا آزمون نفوذ (به انگلیسی: Penetration test) روشی برای تخمین میزان امنیت یک کامپیوتر (معمولاً سرور) یا یک شبکه است که با شبیهسازی حملات یک حملهکننده (هکر) صورت میگیرد. در این روش تمام سیستم و نرمافزارها و سرویسهای نصب شده روی آن برای یافتن مشکلات امنیتی آزمایش میشوند و سپس اقدام به رفع مشکلات موجود میشود.

انواع تست نفوذ :

- تحلیل ریسکهای امنیت

- برنامهریزی تست امنیت

- طراحی و اجرای تست امنیت

- تکنیکهای جمعآوری اطلاعات یک برنامه کاربردی (عمدتاً وب سایتها)

- تست مدیریت پیکربندی (Configuration Management)

- تست منطق کاری (Business Logic)

- تست مدیریت نشست (Session Management)

- تست احراز هویت (Authentication)

- تست کنترل دسترسی (Authorization)

- تستهای مربوط به اعتبارسنجی دادههای وروردی (Injections, Buffer overflow)

ارزیابی امنیتی سامانهها و تست نفوذ :

تست نفوذ یا آزمون نفوذپذیری (به انگلیسی: Penetration test) روشی برای تخمین میزان امنیت یک کامپیوتر (معمولاً سرور) یا یک شبکه یا یک سایت یا یک نرمافزار است که با شبیهسازی حملات یک حملهکننده (هکر) صورت میگیرد. در این روش تمام سیستم و نرمافزارها و سرویسهای نصب شده روی آن برای یافتن مشکلات امنیتی آزمایش میشوند و سپس اقدام به رفع مشکلات موجود میشود. امروز بر روی سایت، نرمافزار، اپلیکیشن و شبکه اینترنت تست نفوذ انجام میگیرد. اولین اقدام برای اطمینان از امنیت یک سایت یا نرمافزار انجام تست نفوذ بر روی آن است.

خطرات و تهدید های یک وب سایت :

- SQL Injection

- این حمله معرف همگان هست. این حمله برای نفوذ در کوئریهای دیتابیس اجرا شده و برای اجراء کوئری های دلخواه نفوذگر، استفاده میشود

- XSS

- توسط این حمله کدهای اسکریپت سمت کلاینت مورد نظر نفوذگر، از طریق صفحات سایت شما اجرا میشوند. یعنی اسکریپت ها در صفحات تزریق میشوند. این حملهایی مستقیم به خود سایت نیست، بلکه حمله به کاربران سایت است و با این روش میتوان محتویات کوکیهای لاگین یا سشن کاربران را سرقت کرد و نفوذگر بعد از اینکار میتواند بجای کاربران لاگین کند و یا درصورتی که اطلاعات مهم دیگری نیز در کوکی ها موجود باشد از آن اطلاعات سوء استفادههای دیگری هم انجام خواهد داد

- XSRF

- بوسیلهی این حمله یک دستور/عملیات از سمت کاربر بدون اینکه کاربر متوجه موضوع باشد میتواند در سایتی که احتمالا کاربر در آن لاگین است اجرا شود. یعنی کاربر بدون اینکه متوجه شود، آدرسی از سایت هدف را که عملیات خاصی انجام میدهد در مرورگر خودش تحت ظاهرا سایت دیگری باز میکند. این حمله نیز از دسته حملات مستقیم به سایت نیست و کاربر را هدف قرار میدهد

- Header Injection

- این حمله به فرمهای تماسی که از ایمیل استفاده میکنند و کاربر ایمیل خودش را در فیلد مربوطه در فرم وارد میکند و بعد این آدرس ایمیل بدون اعتبار سنجی کردن در قسمت هدرهای تابع mail درج میشود که بوسیلهی این روش میتوانند از طریق فرم تماس شما به هر شخص دیگری که میخواهند ایمیل ارسال کنند و این ایمیل از طرف سایت شما ارسال خواهد شد، بنابراین به این طریق مسئولیت هر عملی به عهده شما میباشد و ضمنا میتوانند با ایمیل های جعلی که ظاهرا از طرف سایت شماست اقدام به فریب و کلاهبرداری از کاربران بکنند. با این روش میتوان ایمیل های دارای ضمیمه هم ارسال کرد و ضمیمه ممکن است دارای فایل اجرایی یک برنامهء جاسوسی باشد

- DDOS ATTACK

- حمله DoS یا Distributed Denial of Service نوعی از حمله است که هدف آن، از کار اندازی سیستم هدف با استفاده از هدر دادن منابع آن است. طوری که سیستم سرویس دهنده دیگر توانایی پاسخ گویی به کاربران عادی خود را نداشته باشد

- سرقت session یا اطلاعاتش

- در راحتترین و خطرناک ترین سناریو در این حمله، فرد دیگری که با شما هاست مشترک (هاست های اشتراکی) دارد میتواند به راحتی سشن (session) کاربران شما را سرقت کرده و با مشخصات کاربری آنان وارد سایت شما شده و یا اطلاعات درون سشن کاربران سایت شما را بخواند. ضمنا حتی ممکن است سشن شما را که بعنوان ادمین لاگین هستید سرقت کند و بنابراین دسترسی ادمین به نرم افزار سایت شما را بدست بیارورد

- کرک هش پسوردها

- در این روش نفوذگر از هش پسوردهای کاربران به خود پسوردها میرسد که نه تنها امنیت اکانت فعلی کاربران در سایت را از بین میبرد بلکه میتواند برای حمله به اکانتهای دیگر، کاربران در سایتهای دیگر، هم مورد استفاده قرار دهد (خیلی از کاربران از یک پسورد برای چند اکانت و در سایتهای مختلف استفاده میکنند که این روش انتخاب رمز باعث بروز مشکلات امنیتی جدی میگردد)

- دسترسی مستقیم به فایلهای اینکلودی

- باید از دسترسی مستقیم به فایلهای اینکلودی خودتان از طریق وب جلوگیری کنید

- Remote file inclusion

- در این روش نفوذگر میتواند فایل مورد نظر خودش را (که میتواند در هاست شما یا هاست دیگری باشد) بجای فایلهای برنامهء شما اینکلود(include) کند

- Session fixation

- در این روش نفوذگر میتواند قربانی را فریب داده تا با Session ID ای که نفوذگر تعیین میکند یا برای نفوذگر مشخص هست، در سایت مورد نظر لاگین کند و بعد نفوذگر میتواند با استفاده از Session ID بجای قربانی در سایت مورد نظر لاگین شود

- Brute Force

- ر این روش برای بدست آوردن و حدس زدن رمز عبور ، رمز های تصادفی تولید می شود و با Hash رمز اصی مقایسه می شود ، در این روش که معمولا زمانگیر نیز هست ، مهاجم امیدوار است که بتواند رمز مورد نظر را بصورت تصادفی حدس بزند . در این روش نیز می توان از یک سری منطق های استفاده کرد ، به این معنا که مثلا برای رمز های از نام های کاربری ، شماره های پرسنلی، عنوان های شغلی و نام افراد در حدس زدن رمزها استفاده شود که تا حد زیادی کارایی این تکنیک را بالا می برد

- Spoofing

- مهاجمین آدرس های IP و همچنین آدرس های سخت افزاری خود یا MAC ها را دستکاری کرده و به سیستم هدف اینطور القا می کنند که در حال برقراری ارتباط با سیستم درستی هستند و این در حالی است که سیستم هدف فریب اینکار را خورده است . در این حالت سیستم هدف به دلیل اینکه به آن آدرس IP و یا MAC اعتماد دارد به سیستم مهاجم اجازه دسترسی به منابع تعیین شده در سیستم را خواهد داد . دستکاری آدری IP یا IP Spoofing در سطح بسته های اطلاعاتی از نوع TCP انجام می شوند ، به این دلیل بیشتر از پروتکل TCP استفاده می شود که اکثر سیستم هایی که در اینترنت مورد استفاده قرار می گیرند از پروتکل TCP/IP به عنوان پروتکل ارتباطی خود استفاده می کنند در این روش مهاجم درخواستی برای سیستم هدف از طرف یک آدرس IP مورد اعتماد و شناخته شده برای سیستم هدف ارسال می کند و آدرس IP و سایر مشخصات خود را نیز مخفی نگه می دارد . سیستم هدف معمولا این درخواست درست و مورد اعتماد دانسته و به آن پاسخ می دهد

- MITM

- حمله از نوع MITM از دو عنصر تشکیل شده است ، ابتدا از یک مهاجم یا Attacker که در اینجا به اختصار آنرا A می نامیم و دیگر از یک شخص دیگر یا Person که در اینجا به اختصار به آن P می گوییم . A در اینجا دارای یک کلید عمومی است که در شبکه این کلید عمومی را به عنوان کلید عمومی P معرفی می کند ، در این حالت زمانی که کاربران دیگر قصد ارسال اطلاعات به P را دارند از کلید عمومی A برای رمزنگاری اطلاعات استفاده می کنند و این همان لحظه ای است که A می تواند با استفاده از کلید خصوصی که در اختیار دارد اطلاعات را رمز گشایی و بازخوانی کند . در این میان A می تواند مجددا اطلاعات را تغییر داده و اطلاعات تغییر یافته را مجددا به P ارسال کند

باگ SQL Injection در معنای لغوی یعنی تزریق اس کیو ال.پس همانطور که فهمیدید، نفوذگران می توانند با تزریق کد های SQL به کد های شما،کد های شما را دور بزنند.

باگ SQL Injection در قسمت های مختلفی به خصوص در URL سایت ها شایع است.

صفحاتی که از طریق URL اطلاعاتی را دریافت می کنند خیلی آسیب پذیرند.

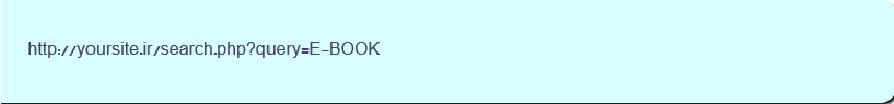

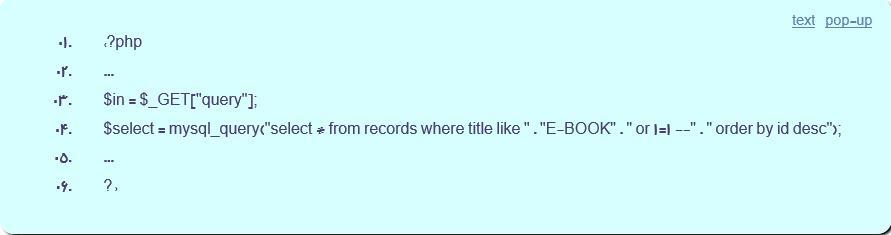

مثلا شما می خواهید تا کاربر کلمه مورد نظرش را در وب سایت شما جست و جو کند و آنرا با متد GET به صفحه نمایش مورد های جست و جو شده انتقال بدهید.

به عنوان مثال کاربر کلمه " E-BOOK " را جست و جو می کند و در URL شما به صورت زیر انتقال داده می شود به صفحه پذیرش جست و جو:

در این حال اگر یک کاربر غیر عادی این URL را ببیند 100% وسوسه می شود که حمله ی SQL Injection را آغاز کند.

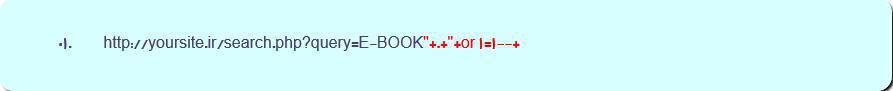

اولین مرحله این حمله می تواند به این شکل باشد

\

\

به نظر شما چه اتفاقی می افتد؟

خوب می رسیم به بخش تجزیه و تحلیل:

همانطور که می بینید،بخشی از URL را با رنگ قرمز مشخص کردیم.کاراکتر " کد شما را می بندد.یعنی کد شما به صورت زیر پارامتر query را دریافت می کرد:

حالا اگر پارامتر ورودی حاوی کاراکتر " باشد،می تواند کد شما را ببندد و به شکل زیر ادامه آنرا دستکاری کند:

مشاهده کردید که کد هکر چگونه به بدنه کد SQL شما اضافه شد و بر روی آن تاثیر گذاشت.

با تزریق شدن کد فوق توسط نفوذگر به برنامه شما،اگر رکوردی با عنوان E-BOOK در جدول شما موجود نبود،تمامی اطلاعات جدول record را می تواند بیرون بکشد!

این یک مثال ساده بود و جدول این مثال شامل اطلاعات مهمی نبود.حال فکر آنرا کنید که اطلاعاتی نظیر پسورد و یوسر های شما درون جدولی باشد که مورد حمله قرار گرفته است.در این صورت چه می کنید؟

می توان گفت که در این صورت سایت شما هک می شود و شما بایستی ضررهای زیادی را بپردازید که بستگی به انصاف وهدف نفوذگر دارد.

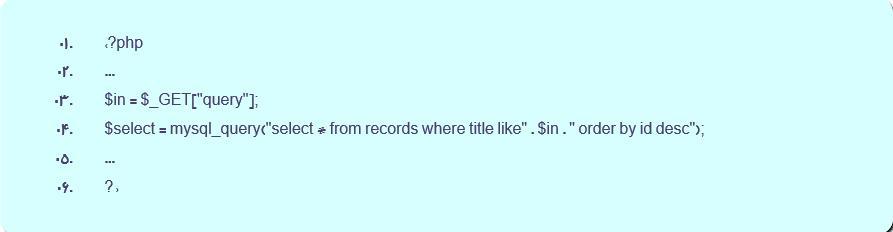

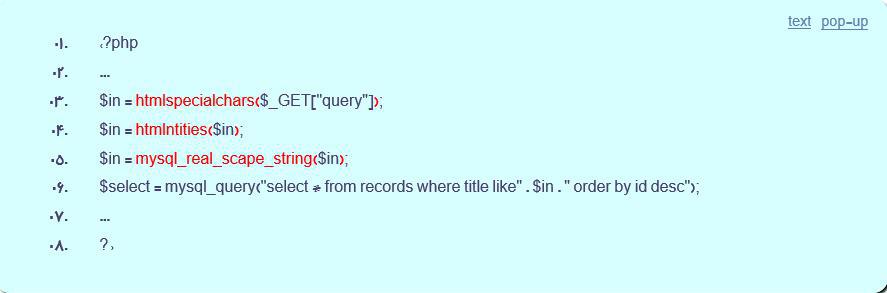

برای جلوگیری از این فاجعه می توانید متغیری را که پارامتر ورودی را در آن قرار دادید،قبل از استفاده در کد SQL تغیراتی بر روی آن اعمال کنید.

به مثال زیر توجه کنید:

توابع از پیش تعریف شده ای در php قرار دارند که در مثال بالا با رنگ قرمز مشخص شده اند.شما با استفاده از توابع فوق الذکر، می توانید ورودی URL را فیلتر کنید تا دیگر نفوذگر

نتواند توسط باگ SQL Injection به وب سایت شما نفوذ کند.

آزمون نفوذپذیری یا آزمون نفوذ (به انگلیسی: Penetration test) روشی برای تخمین میزان امنیت یک کامپیوتر (معمولاً سرور) یا یک شبکه است که با شبیهسازی حملات یک حملهکننده (هکر) صورت میگیرد. در این روش تمام سیستم و نرمافزارها و سرویسهای نصب شده روی آن برای یافتن مشکلات امنیتی آزمایش میشوند و سپس اقدام به رفع مشکلات موجود میشود.

ما در این سایت با تلاش فراوان،راه های نفوذ و نحوه جلوگیری نفوذ به وب سایتتان را توسط نفوذگرها را برای شما آموزش میدهیم.

همچنین نحوه درست کد زنی و رعایت طراحی یک وب سایت را برای شما شرح خواهیم داد.

با تشکر((مدیریت سایت))